Một nhóm tin tặc từ Việt Nam, với tên APT32, hoạt động trái phép dưới sự chỉ đạo của nhà nước Việt Nam trong nhiều năm qua đã nhiều lần bị các quốc gia, tổ chức quốc tế tố cáo. Mạng xã hội lớn nhất thế giới Facebook là tổ chức gần đây nhất vạch mặt nhóm hacker Việt Nam được chính quyền cộng sản bảo trợ này.

Nhóm bảo mật của Facebook hôm 10/12 đã cáo buộc nhóm hacker APT32 do chính phủ Việt Nam hậu thuẫn đã lan truyền mã độc nhắm vào các nhà hoạt động Việt Nam, các chính phủ nước ngoài, các cơ quan báo chí, cùng các tổ chức phi chính phủ, doanh nghiệp.

APT là chữ viết tắt của Advanced Persistent Threat, tức mối đe dọa liên tục nâng cao.

Nathaniel Gleicher, người đứng đầu bộ phận Chính sách An ninh của Facebook và Mike Dvilyansky, quản lý bộ phận thông tin tình báo về đe doạ trên mạng của Facebook cho biết các nghiên cứu của hãng cho thấy nhóm hacker APT32 hoạt động trên Facebook bằng cách tạo các tài khoản, trang giả, thường lấy tên là các nhà hoạt động hoặc doanh nghiệp rồi lan truyền mã độc.

Nhóm này chia sẻ các đường dẫn với những nạn nhân của mình tới những trang mà nhóm này hoặc đã hack được hoặc được nhóm lập nên. Các đường dẫn này thường là mã độc hoặc có các đường dẫn đến các ứng dụng Android mà nhóm này đã tải lên Play Store, cho phép nhóm có thể giám sát đối tượng của mình.

Facebook cho biết hãng này đã gỡ các tài khoản và trang của nhóm hacker này, đồng thời chặn các trang của nhóm này.

APT32 được cho biết bắt đầu hoạt động từ năm 2014 và thường được biết đến với các tên khác như OceanLotus, APT-C-00, SeaLotus, OceanBuffalo… Các hoạt động tấn công của nhóm thường có liên quan đến các mối quan tâm của chính quyền Việt Nam.

Trước đó, hồi tháng 10, một cuộc điều tra kéo dài nhiều tháng do hai cơ quan truyền thông báo chí lớn của nước Đức, báo Die Zeit và đài Bayerischer Rundfunk thực hiện đã đi đến kết luận rằng nhóm hacker APT32, được nghi vấn là hoạt động trái phép với sự điều động của nhà nước Việt Nam trong nhiều năm qua đã nhắm mục tiêu tấn công vào cộng đồng người Việt ở Đức, đặc biệt là những người cổ vũ cho nhân quyền tại Việt Nam và kể cả những nhà báo Đức đưa tin bất lợi cho chính quyền Việt Nam.

Tin tức về “Tin tặc của Hà Nội” đã được loan đi trên khắp các cơ quan đài truyền hình lớn của Đức trong những ngày trung tuần tháng 10.

Cuộc điều tra đề cập đến những người bất đồng chính kiến hiện đang sống tại Đức, như ông Bùi Thanh Hiếu, còn được biết qua bút hiệu Người Buôn Gió, và ông Vũ Quốc Dụng, là Giám đốc của VETO, một tổ chức bảo vệ nhận quyền với trụ sở ở Berlin.

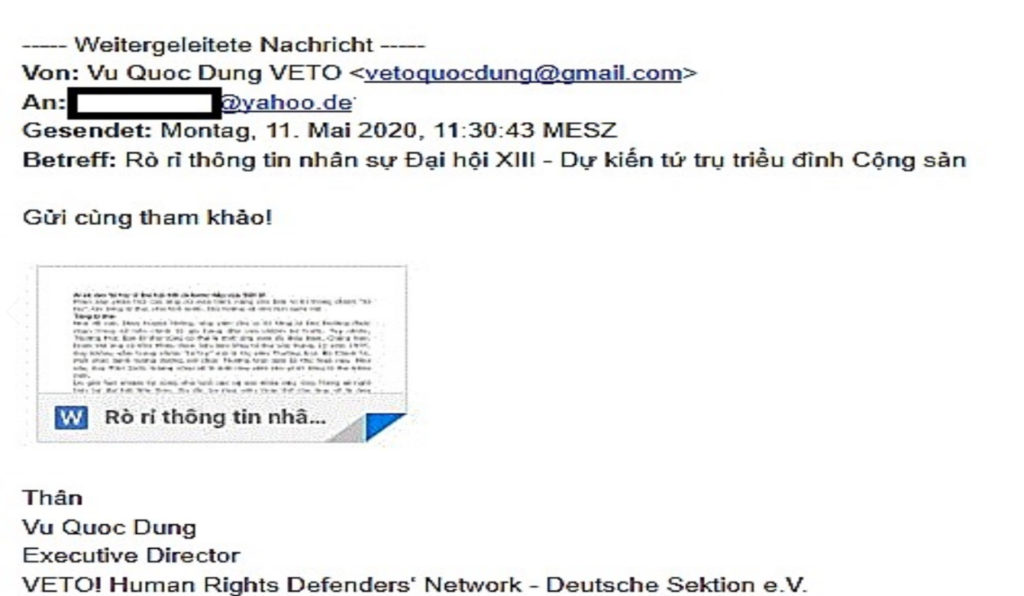

Ông Dụng chia sẻ với Đài Á Châu Tự Do rằng ông không phải là người mà các tin tặc nhắm để tấn công nhưng họ đã giả mạo tên ông để tấn công những người ông thường liên lạc:

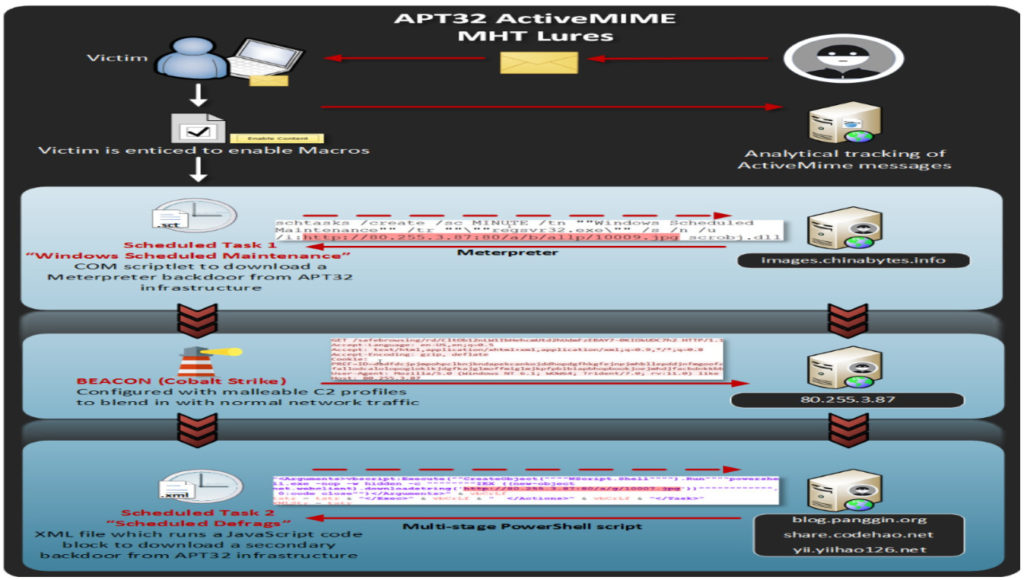

“Tôi được một vài người liên lạc với tôi để hỏi có phải là tôi đã gửi thư cho họ không. Vì họ nghi ngờ, họ hỏi lại nên họ không bị nhiễm mã độc vì họ không mở tệp đính kèm trong đó. Sau này có một số chuyên viên IT cho biết trong tệp này có mã độc tên Cobalt Strike, nó có mục đích dọ thám máy tính của họ. Họ cũng cho biết cái mã độc này do nhóm hacker có tên APT32 hay là Ocean Lotus phát đi.”

Chiến dịch gửi email giả mạo nhắm vào những người hoạt động nhân quyền và tìm cách cài phần mềm gián điệp với tên Cobalt Strike vào máy được nhóm APT32 thực hiện vào tháng 5 năm nay.

Ông Dụng kể tiếp:

“Họ dùng một cái email rất giống email mà tôi thường dùng. Họ gửi đến người đó với dòng tít là ‘Rò rỉ thông tin nhân sự Đại hội XIII – Dự kiến tứ trụ triều đình Cộng Sản’. Nghe cũng rất là hấp dẫn. Xong rồi họ yêu cầu mở tệp đính kèm ra. Họ sử dụng tên, địa chỉ mà chúng tôi thường dùng để liên lạc trong tính cách là (giám đốc) tổ chức để gây cảm tưởng email này là email chính thức của chính chúng tôi gửi đi. Thế nhưng có điều họ không lưu ý là những người mà họ báo cho chúng tôi, họ lấy làm lạ bởi vì chưa bao giờ mà tôi gửi thư cho họ hoặc trao đổi với họ về đề tài này cả.”

Người nhận email giả mạo danh tính của ông Dụng chính là bà Marina Mai, một nhà báo độc lập ở Berlin. Bà Mai từng viết nhiều bài trên những tờ báo lớn như nhật báo TAZ về cộng đồng người Việt tại Đức cũng như về các vấn để ở Việt Nam.

Bà thuật lại: “Vào tháng 5, tôi nhận được một email bằng tiếng Việt. Phải nói tôi chỉ hiểu được vài từ trong tiếng Việt thôi. Người gửi email này là anh Vũ Quốc Dụng từ mạng lưới nhân quyền VETO tại Đức. Anh Dụng nói tiếng Đức rất giỏi, và tôi rất ngạc nhiên tại sao anh ấy viết email cho tôi bằng tiếng Việt và tôi đã hồi âm, ‘Xin chào Mr Dụng, v.v’. Tất nhiên tôi viết bằng tiếng Đức. Sáng hôm sau tôi nhận được câu trả lời bằng tiếng Đức, nhưng ngôn ngữ tiếng Đức rất tệ, đại khái nói là đây không phải là thư rác. Vì vậy, tôi rất ngạc nhiên tại sao lúc đầu anh Dụng lại viết cho tôi bằng tiếng Việt, tại sao anh ấy lại trả lời bằng tiếng Đức rất tệ, và tại sao anh ấy lại trả lời lúc 5h sáng. Tôi nghĩ 5 giờ sáng mọi người ở Đức đang ngủ, nhưng ở Việt Nam lúc đó là ban ngày”.

Bà đã báo lại cho ông Dụng và bà không mở tệp đính kèm. Thế nhưng bà nói bà vẫn không hề có hoài nghi gì đây là nhóm tin tặc đã tấn công bà mãi cho đến khi nhóm phóng viên của đài Bayerischer Rundfunk tìm đến bà và cho biết đây là tin tặc rất có thể là do nhóm APT32. Lúc đó bà cảm tưởng như “trên trời rớt xuống”.

Bà Mai chia sẻ:“Tôi bị sốc vì tôi không nghĩ rằng tôi lại là mục tiêu của chính phủ Việt Nam, một người mà họ muốn hack và họ quan tâm đến các liên hệ của tôi… Tôi đã viết bài về vụ bắt cóc Trịnh Xuân Thanh vào mùa hè năm 2017. Tôi đã viết bài về phản ứng của chính phủ Đức và xã hội dân sự Đức về vụ bắt cóc này. Tôi là nhà báo thứ nhì trên toàn thế giới đã đưa tin về vụ bắt cóc. Nó đã gây ra một chấn động dữ dội về mặt truyền thông trên toàn thế giới. Mỗi ngày càng có thêm chi tiết được đưa ra ánh sáng. Chính quyền Việt Nam chắc hẳn không hài lòng về những tin nói là đích thân Trung tướng Công an Nhân dân Việt Nam ông Đường Minh Hưng mặc bộ đồ lót ở trong phòng khách sạn tại Berlin, điều động vụ bắt cóc này. Việt Nam họ không thích điều đó”.

Nhà báo Hakan Tanriverdi là một trong nhóm phóng viên của đài Bayerischer Rundfunk và tờ báo Zeit, thực hiện phóng sự điều tra kỹ thuật và phỏng vấn hàng loạt các cá nhân hoạt động nhân quyền đã chia sẻ những chỉ dấu cho thấy nhóm APT32 hoạt động dưới sự hậu thuẫn của chính quyền Việt Nam.

Ông phân tích:

“Nhóm này đã hoạt động từ năm 2011. Lúc đó chưa ai để ý đến tin tặc từ chính quyền. Hồi đó họ thậm chí còn chọn cho mình một cái tên Việt Nam, đó là Sinh Tử Lệnh, đại khái có nghĩa là lá cảm tử. Điều này đáng chú ý, vì nếu không quan hệ với Việt nam thì tại sao lại chọn một cái tên Việt ngữ từ một tiểu thuyết Trung Quốc. Đây không phải là bằng chứng tuyệt đối, nhưng nó là chỉ dấu đáng chú ý. Chúng tôi cũng đã nói chuyện với nhiều chuyên gia an ninh mạng khác. Và ông Thomas Haldenwang, Chủ tịch Cơ quan Tình báo Liên bang, cũng nói với chúng tôi rằng họ thấy dấu hiệu rõ ràng rằng nhóm này đang hoạt động từ Việt Nam căn cứ trên các mục tiêu như ông Vũ Quốc Dụng, ông Bùi Thanh Hiếu đều sống ở Đức và đã bị nhóm này nhắm tới bằng các thư lừa đảo.”

Ông cũng tiết lộ những đối tượng bị nhóm này tấn công đều có một điểm chung là họ đều đang nỗ lực dân chủ hóa Việt Nam bằng cách này hay cách khác, như cố gắng vận động tự do cho những luật sự bị giam ở Việt Nam hoặc đưa hình ảnh, video từ Việt Nam cho thấy lực lượng an ninh Việt Nam có hành vi sai phạm như bắt dân ra khỏi nhà, cướp đất v.v.

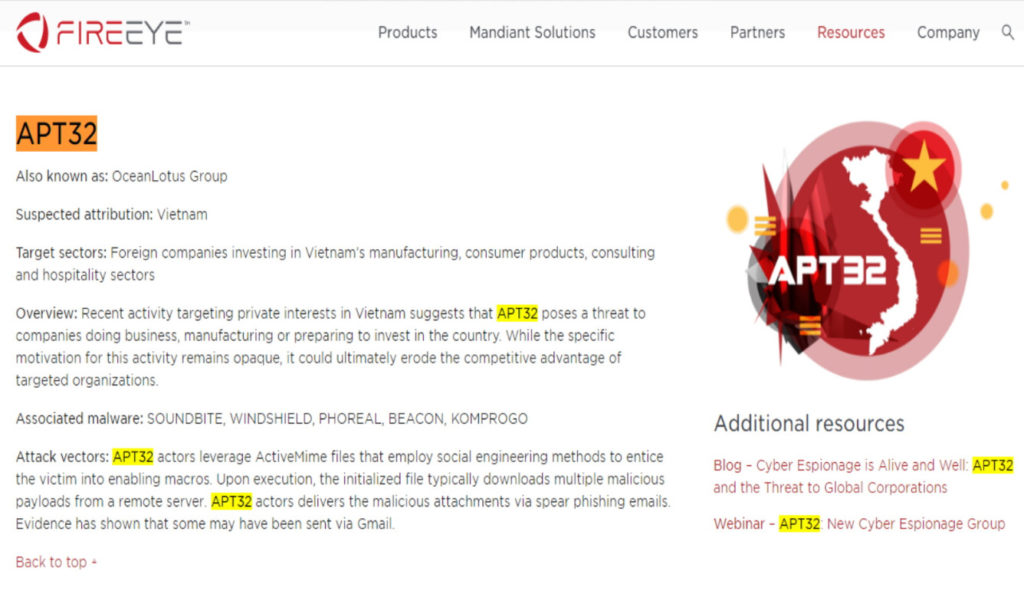

Trước đó, vào tháng 4 năm nay, hãng an ninh mạng FireEye, một hãng an ninh mạng của Hoa Kỳ, đã báo cáo nhóm tin tặc APT32 của Việt Nam đã thực hiện các chiến dịch tấn công Bộ Quản lý khẩn cấp Trung Quốc và chính quyền thành phố Vũ Hán nhằm thu thập thông tin về cuộc khủng hoảng Covid-19.

Theo FireEye, APT32 đã tìm cách vào các tài khoản email của các chuyên gia và nhân viên của Bộ Quản lý Khẩn cấp và chính quyền thành phố Vũ Hán để tìm kiếm thông tin dịch bệnh và các nỗ lực để kiểm soát tình hình.

Ông Adam Segal, chuyên gia về an ninh mạng của Hội đồng Quan hệ Quốc tế ở New York nói với Reuters rằng thông tin về những vụ tấn công của tin tặc Việt Nam như vừa nêu cho thấy “sự mất lòng tin đối với những tuyên bố của chính phủ Trung Quốc và khi Trung Quốc hắt hơi thì các láng giềng cũng bị lây cúm”.

FireEye cho biết APT32 cũng nhắm đến các nhà hoạt động chính trị và các nhà hoạt động về nhân quyền ở Việt Nam.

APT32 trước đó đã nằm trong danh sách theo dõi của không chỉ FireEye mà nhiều hãng an ninh mạng quốc tế khác.

Năm 2016, một nhà phân tích ứng phó sự cố tại FireEye với kinh nghiệm xử lý khoảng mười hai cuộc xâm nhập mạng APT32 đã kết luận rằng mục đích tấn công của APT32 có vẻ như phục vụ lợi ích nhà nước Việt Nam. Nhà phân tích của FireEye đã kết luận rằng APT32 có thể thực hiện đồng thời nhiều chiến dịch, và có đủ nguồn lực cũng như khả năng để thực hiện các cuộc tấn công mạng quy mô lớn, đặc biệt là giám sát và kiểm tra dữ liệu.

Trong một báo cáo được công bố vào tháng 05/2017, FireEye đã đánh giá rằng APT32 là một nhóm gián điệp mạng dính đến lợi ích của chính phủ Hà Nội.

Nick Carr, Giám đốc của FireEye đã theo dõi APT32 từ năm 2012 tiết lộ rằng một cuộc điều tra được thực hiện vào năm 2017 về các vụ tấn công ở châu Á, Đức và Hoa Kỳ đã phát hiện ra rằng nhóm này đã dành ít nhất ba năm để nhắm vào các tập đoàn nước ngoài có quyền lợi ở Việt Nam trong lĩnh vực sản xuất, sản phẩm tiêu dùng và khách sạn.

Năm 2018, có nhiều báo cáo rằng OceanLotus/APT32 đã tham gia vào hoạt động gián điệp công nghiệp trong hai năm qua nhắm vào các nhà sản xuất ô tô BMW, Toyota và Huyndai. Các hãng truyền thông đã trích dẫn lời những nhà phân tích mạng cho biết các cuộc xâm nhập mạng dường như để hỗ trợ mục tiêu sản xuất của Việt Nam.

Ngoài ra, Volexity, một công ty an ninh mạng, đã báo cáo vào năm 2019 rằng APT32 đã thực hiện chiến dịch tấn công và giám sát kỹ thuật số hàng loạt rất tinh vi và cực kỳ rộng rãi nhằm vào các phương tiện truyền thông, nhân quyền và các nhóm xã hội dân sự cũng như Hiệp hội các quốc gia Đông Nam Á.

Công ty an ninh mạng CrowdStrike đã lưu ý vào cuối năm 2019 rằng sự bùng phát trong hoạt động gián điệp của Việt Nam, tức APT32, đã bắt đầu từ năm 2012 và gia tăng kể từ năm 2018, được cho là gắn liền với chính phủ Việt Nam.

Hoàng Lan – Thoibao.de (Tổng hợp)

>>> Đại hội 13 tại Việt Nam – Chủ nghĩa xã hội suy tàn

>>> Việt Nam: Interpol ‘truy nã quốc tế’ bà Hồ Thị Kim Thoa

>>> Cấm Đại tướng bắt cóc – Đảng chiêu dụ thứ trưởng Thoa

Cách cài vượt tường lửa miễn phí:

Điện thoại di động (mobile phone) = https://bit.ly/2QCRpE7

Trình duyệt (browser) = https://bit.ly/3hKTidT